chapitre 2 : le firewall, une technique de protection

2.1.Qu'est-ce qu'un firewall ?

Un firewall est essentiellement un dispositif de protection qui constitue un filtre entre un réseau local et un autre réseau non sûr tel que l’Internet ou un autre réseau local.

Les coupe-feu visent, au niveau de la sécurité, deux objectifs :

1) Contrôler et protéger les hôtes du réseau local :

2) Protéger les serveurs Internet

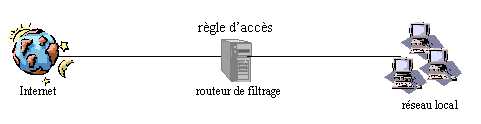

Le schéma ci-dessous permet de mieux comprendre la situation et la fonction "primaire "d’un coupe-feu :

Le firewall est en fait un mur entre l’Internet et le réseau local

Un coupe-feu peut-être considéré comme un sas permettant de réduire la zone vulnérable d’un réseau local à un seul point.

Un coupe-feu est l’assemblage d’une partie matérielle (un ordinateur) et d’un logiciel installé sur celui-ci. Ces deux aspects faisant l’objet d’une partie spécifique, nous ne les détaillerons pas ici.

L’installation d’un coupe-feu repose presque toujours sur la nécessité de protéger un réseau de l’intrusion. Dans la plupart des cas, il devra interdire l’accès aux ressources matérielles et logicielles aux utilisateurs non autorisés.

2.2.Comment fonctionne un firewall ?

notions de filtrage de paquets IP

Chaque ordinateur d’un réseau local relié à l’Internet est doté d’une adresse dite "IP" qui permet son identification sur le réseau, elle est composée d'une série de 12 chiffres décimaux codés en binaire, chaque adresse est unique et propre a une machine, elle est constituée d'une partie correspondant au numéro du réseau et d'une étant le numéro de la machine dans ce réseau.

Seule l’en-tête IP d’une trame (voir annexe) peut laisser des traces lors de son passage, les rubriques utiles pour le filtrage de paquets sont :

objectifs atteints par le filtrage IP :

(une sécurité informatique complexe n’en est pas une)

Plusieurs facteurs compliquent l’installation d’un système de filtrage des paquets :

La plupart des logiciels coupe-feu se basent sur la reconnaissance de ces adresses IP selon un système de filtrage.

Ce filtrage est appliqué à deux niveaux : utilisateur et applicatif.

Les Firewalls d'application (Application level Firewalls), qui permettent un contrôle d'accès beaucoup plus précis.

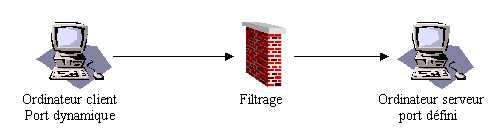

Il est réalisé par l’examen de ports de services – filtrageprécis, Telnet ou FTP par exemple - dits applicatifs. Le firewall réa lise un application par application, port par port. Il conserve le type de protocoles utilisés pour la connexion et le numéro dynamique de port attribué à l’utilisateur lors de la connexion a l’application.

On peut expliquer ce filtrage par le schéma suivant :

filtrage applicatif

Les Firewalls de réseau (Network level Firewalls), proches du matériel, qui sont très rapides et faciles à configurer.

C’est une authentification sûre qui permet une protection au niveau de l’utilisateur. Ce filtrage permet d’autoriser ou de filtrer des plages horaires ou jours précis, sur certains sites particuliers définis sous forme IP ou DNS de l’Internet.

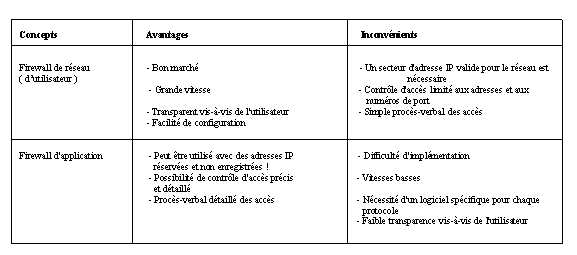

Pour plus de sécurité, vous pouvez combiner ces deux types de Firewalls. Examinons à présent les différentes possibilités en expliquant leur fonctionnement. Nous avons réuni à l'intérieur d'un tableau les avantages et les inconvénients des deux types de Firewall pour vous donner une vue d'ensemble. Nous pouvons constater que les avantages et les inconvénients des deux solutions sont presque opposés.

Avantages et Inconvénients des deux principaux concepts de Firewall

2.3.Le firewall n’est pas infaillible

Un coupe-feu peut céder de plusieurs façons : aucune n’est bonne, mais certaines sont véritablement pires que d’autres. Le rôle du coupe-feu est de bloquer l’accès. Si quelqu’un découvre un moyen de passer outre la protection et s’introduit dans le réseau local, le coupe-feu aura certainement cédé.

Aucun firewall n’est infaillible. Toutes personnes parvenant à pénétrer le réseau peut causer des dégâts considérables. En effet, le pirate peut "détruire " le système et ainsi permettre l’accès a tous les individus. C’est en général ce qui se passe.

Il est très difficile de reconstituer une attaque, voire impossible ; même si le pirate laisse des traces, celles-ci sont souvent inexploitable.

2.4.Firewall : un terme, plusieurs configurations

Le terme de "firewall " est un terme qui prête parfois à confusion. En effet, il regroupe en fait tous les systèmes de sécurité qui fonctionnent en connexion avec un réseau. Il en existe différents types que nous allons détailler.

Mais avant de traiter cette partie, il nous a semblé utile de rappeler la philosophie de base du coupe-feu ; en effet, chaque type repose en quelque sorte sur celle-ci.

Cette philosophie est la suivante :

Tout ce qui n’est pas expressément interdit est autorisé

OU

Tout ce qui n’est pas expressément autorisé est interdit

Dans le premier cas, le coupe-feu est conçu pour bloquer trafic et tout est étudié au cas par cas après une analyse fine de tous les risques. Dans cette configuration, la protection peut-être ressentie comme une gêne par l’utilisateur.

Dans le deuxième cas, c’est l’administrateur du réseau qui doit réagir en temps réel. Il doit prévoir les attaques afin de les contrer. Cette méthode implique une "course à l’armement " entre les pirates et les responsables de la sécurité du réseau local.

Dans la suite de ce chapitre, vont être détaillé chaque type de firewall avec leur fonctionnement et leur architecture.

2.4.1.Firewall avec routeur de filtrage

La solution Firewall la plus simple, mais aussi la moins sure, se borne au réseau. On l'obtient en configurant le routeur qui assure la connexion avec l’Internet. L'image suivante illustre cette solution appelée Firewall avec routeur de filtrage.

Firewall avec routeur de filtrage

Cette solution permet de réaliser les différents serveurs d'un Intranet sur plusieurs systèmes. Le routeur de filtrage contient les autorisations d'accès basées exclusivement sur les adresses IP et les numéros de port.

Avantage : facilité de configuration, bon marché.

Inconvénient : lorsque le routeur est contourné ou paralysé, le réseau entier est ouvert !

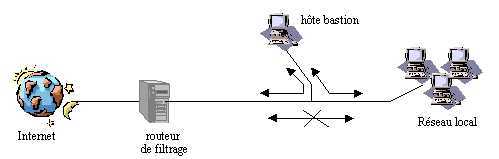

2.4.2.Passerelle double - le réseau bastion

Il existe une autre possibilité permettant de réaliser un Firewall d'application à peu de frais : La passerelle double. Comme son nom l'indique, il s'agit d'un ordinateur inclus à la fois dans les deux réseaux Internet et Intranet. Cette machine doit être équipée de deux cartes réseau. Comme elle est la seule soupape de sécurité entre les deux réseaux, elle doit être configurée avec le plus grand soin.

La passerelle double n'autorise aucun trafic IP entre les réseaux. On l'appelle également réseau bastion, car il contrôle tous les services accessibles de l'extérieur comme de l'intérieur du réseau interne tels que les serveurs Web, FTP et Mail. Un " serveur Proxy " supplémentaire est également configuré pour permettre aux utilisateurs du réseau interne d'accéder à Internet. Le nom "réseau bastion" découle des mesures particulières de protection qui sont prises en prévision de possibles intrusions.

Sur le plan de la sécurité, son rôle est important. Un serveur Proxy exécuté sur un hôte bastion (un Proxy HTTP, par exemple) masque à l'Internet toutes les adresses IP du réseau interne. Concrètement, lorsqu'un employé se procure des informations Internet à partir d'un ordinateur de l’Intranet d'entreprise, le site Internet contacté ne détient jamais que l'adresse IP du serveur Proxy, et en aucun cas l'adresse IP à de l'ordinateur du réseau interne. Un pirate mal intentionné, à l'affût des échanges de données, ne lit par conséquent que l'adresse du Proxy.

Si ce n'était pas le cas, il pourrait découvrir l'adresse de l'ordinateur client puis s'identifier par IP-Spoofing en tant qu'utilisateur légitime auprès de votre réseau.

Le Proxy doit donc masquer l'adresse d'expéditeur des paquets de données circulant via Internet, pour empêcher tout intrus de déchiffrer les structures internes de votre réseau. Les serveurs Proxy ont l'inconvénient d'être orientés application, c'est-à-dire tributaires d'un protocole. Par conséquent, chaque service Internet proposé aux collaborateurs de l'entreprise exige son propre serveur Proxy, qui doit fonctionner sur le système concerné. Les serveurs Proxy sont presque toujours des versions allégées des serveurs concernés Autrement dit, un Proxy HTTP est une version light de serveur Web.

Il existe des serveurs Proxy pour tous les protocoles courants sur Internet.

La passerelle double est la possibilité la plus simple pour réaliser un Firewall d'application n'autorisant aucun trafic IP entre les réseaux

Avantage : bon marché.

Inconvénient : s'ils parviennent à s'introduire sur le réseau bastion par logiciel, les pirates peuvent accéder au réseau tout entier

2.4.3.Firewalls avec réseau de filtrage

La combinaison des deux méthodes est ici plus sûre et efficace. Au niveau du réseau, un routeur sous écran est configuré de façon à n'autoriser les accès de l'extérieur et de l'intérieur que par l'intermédiaire du réseau bastion sur lequel fonctionnent tous les serveurs assurant les serveurs Internet. Cette possibilité est appelée Firewall avec réseau de filtrage. L'image suivante illustre cette solution

Firewall avec réseau de filtrage dans lequel seuls les accès au réseau bastion sont autorisés

Pour la grande majorité des entreprises, cette solution est sûre et abordable, car les prestataires Internet assurent la seconde partie de la protection à l'autre bout de la ligne. En effet, votre entreprise y est également connectée à un routeur, et le trafic de données est réglé par un serveur Proxy au niveau de la couche application. Les pirates doivent par conséquent franchir deux obstacles.

Avantage : bon marché et sûr lorsque le prestataire est équipé en conséquence.

Inconvénient : le système comporte deux sécurités distinctes, le routeur et le réseau bastion, Si l'une des deux est paralysée, le réseau est menacé dans son intégralité.

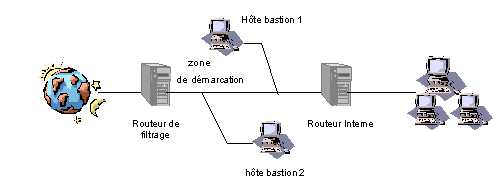

2.4.4.Firewall avec sous-réseau de filtrage

Cette solution est de loin la plus sûre, mais également la plus onéreuse. Un Firewall avec sous-réseau de filtrage se compose de deux routeurs sous écran. L'un est connecté à Internet, et l'autre à l’intrant/LAN. Plusieurs réseaux bastions peuvent s'intercaler pour former entre ces deux routeurs, en quelque sorte, leur propre réseau constituant une zone tampon entre un Intranet et l'Internet appelée " zone démilitarisée ". L'image suivante illustre cette variante. De l'extérieur, seul l'accès aux réseaux bastions est autorisé. Le trafic IP n'est pas directement transmis au réseau interne. De même, seuls les réseaux bastions, sur lesquels des serveurs Proxy doivent être en service pour permettre l'accès à différents services Internet, sont accessibles à partir du réseau interne.

Firewall avec sous-réseau de filtrage

Pour s'introduire sur le réseau d'entreprise à travers ce Firewall, il faut franchir les deux routeurs, ainsi que les réseaux bastions intercalés

Avantage : système Firewall très sûr.

Inconvénients : coût d'investissement élevé, effort administratif important,